عنوان پایان نامه : تشخیص بن بست در سیستمهای توزیع شده

قالب بندی : Word

قیمت : رایگان

شرح مختصر : امروزه کمتر سیستمی را می توان یافت که روی یک کامپیوتر متمرکز باشد. رشد روزافزون استفاده از سیستمهای توزیع شده، اهمیت تحقیق و پژوهش در راستای حل موانع و مشکلات موجود در این سیستمها را بیشتر آشکار می نماید. از جمله سیستمهای توزیع شده می توان به بانکهای اطلاعاتی توزیع شده، سیستم عاملهای توزیع شده، و سیستمهای کارگزار موبایل اشاره نمود. سیستم توزیع شده از مجموعه ای از فرآیندهایی که از طریق ارسال پیام با یکدیگر در ارتباط اند،تشکیل شده است.یکی از مسائل مهم در سیستمهای توزیع شده در راستای مدیریت منابع، تشخیص بن بست توزیع شده است. مدیریت منابع زمانی که فرایندهای درخواست کننده در سطح شبکه در مکانهای مختلف توزیع شده اند،فرایند تشخیص را نسبت به سیستمهای متمرکز، دشوارتر می نماید. طی دهه اخیر الگوریتم های زیادی برای تشخیص بن بست در سیستم های توزیع شده ارائه شده است که تعداد زیادی از آنها موفق به تشخیص بن بست نمی شوند و یا بن بست هایی را گزارش می کنند که در واقع وجود ندارند و یا اینکه اثبات شده است که نادرست اند. هدف از این تحقیق مطالعه و بررسی روشهای مختلف تشخیص بن بست در سیستمهای توزیع شده، شناسایی مشکلات، محدودیت های آنها و ارائه راه حل عملی مبتنی بر واقعیات موجود در سیستمهای توزیع شده در خصوص مشکلات شناسایی شده است.

فهرست :

مقدمه

فصل اول: تشخیص بن بست در سیستمهای توزیع شده

مفاهیم پایه

انواع مدلهای بنبست بر اساس سیستم تبادل پیام

انواع مدلهای بنبست بر اساس نوع درخواست

شرایط وجود بنبست

طبقهبندی الگوریتمهای تشخیص بنبست

فصل دوم: مروری بر الگوریتمهای تشخیص بنبست

مقدمه

نمونهای از الگوریتم متمرکز جهت تشخیص بنبست در سیستمهای توزیعشده

الگوریتم هو رامامورتی

نمونهای از الگوریتمهای تشخیص بنبست سلسلهمراتبی

الگوریتم منساس – مانتر

الگوریتم هو – رامامورثی

نمونههایی از الگوریتمهای توزیعشده

الگوریتم تشخیص بنبست چندی – مسیرا – هاس

الگوریتم محاسبه پخش کردن چندی – مسیرا – هاس

الگوریتم براچا – توگ

الگوریتم منساس و مانتز الگوریتم ابرمارک

الگوریتم ابرمارک

الگوریتم بدالض

فصل سوم: مروری بر الگوریتمهای تشخیص بنبست توزیع شده تعقیب یال

مقدمه

بررسی الگوریتمهای تشخیص بنبست تعقیب یال

الگوریتم میچل و مریت

الگوریتم سینها و ناتارجان

الگوریتم چودهاری – کوهلر – استنکویچ و توسلی

الگوریتم سینقال و شمکالیانی

تشخیص بنبست توزیع شده و حل آن بر اساس ساعتهای سختافزاری

ارائه روشی برای حذف بنبست نادرست در الگوریتمهای تشخیص بنبست

نتیجهگیری

فصل چهارم: الگوریتمهای تشخیص بنبست توزیع شده تحمل خطاپذیر

مقدمه

مروری بر الگوریتمهای تحملپذیر خطا جهت تشخیص بنبست

معرفی مدل سیستم تشخیص خرابی بر اساس شاخص زمان اتصال

یک الگوریتم تشخیص بنبست توزیع شده تحملپذیر خطا

اثبات درستی الگوریتم

نتیجهگیری

فصل پنجم: تشخیص و حل بنبست در سیستمهای نماینده موبایل

مقدمه

معرفی سیستمهای نماینده موبایل(نسل آینده سیستمهای توزیع شده)

تشخیص بنبست توزیعشده در سیستمهای نماینده موبایل

معایب الگوریتم اصلی و مشکلات کارایی الگوریتم

الگوریتم تشخیص بنبست توزیع شده مبتنی بر اولویت بهبودیافته

آنالیز کارایی الگوریتم بهبودیافته

اثبات درستی الگوریتم

نتیجهگیری

نتیجهگیری

فهرست منابع

پیوستها

mppt مجموعه ای از سلول خورشیدی به روش PSO

mppt مجموعه ای از سلول خورشیدی به روش PSO

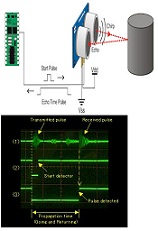

wireless

wireless

بورس اوراق بهادار تهران ( با توجه به نوسان پذیری بازده )

بورس اوراق بهادار تهران ( با توجه به نوسان پذیری بازده )

c

c

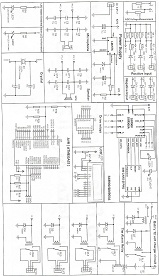

SIM900

SIM900

RSA و تحلیل امنیت آن

RSA و تحلیل امنیت آن

Cloud Computing

Cloud Computing

مصاحبه اختصاصی با رتبه 1039 منطقه 1 کنکور تجربی 95

مصاحبه اختصاصی با رتبه 1039 منطقه 1 کنکور تجربی 95 800 تست ریاضیات تجربی با پاسخ تشریحی

800 تست ریاضیات تجربی با پاسخ تشریحی جزوه اصول پایه ریاضی فراتکنیکی

جزوه اصول پایه ریاضی فراتکنیکی جزوه مولکولهای زیستی زیست شناسی

جزوه مولکولهای زیستی زیست شناسی دانلود کتاب بانک نکات رزمندگان سال اول تا چهارم دبیرستان رشته ریاضی و تجربی

دانلود کتاب بانک نکات رزمندگان سال اول تا چهارم دبیرستان رشته ریاضی و تجربی جزوات جمع بندی کنکور

جزوات جمع بندی کنکور نکات جامع دین و زندگی 2

نکات جامع دین و زندگی 2 مقاله نحوه راه اندازی و تنظیم روتر

مقاله نحوه راه اندازی و تنظیم روتر کارآموزی در شرکت فنی حفاظتی

کارآموزی در شرکت فنی حفاظتی امضای دیجیتال

امضای دیجیتال